|

Гіпермаркет Знань>>Інформатика>>Інформатика 11 клас>> Інформатика мова: Види, основні характеристики комп'ютерних мереж

Реферат до предмету Інформатика 11 клас.

Тема «Сеть».

Розгляд теми: Види, основні характеристики комп'ютерних мереж

Сеть

Введение

В настоящее время любая организация имеет дело с электронной информацией, поэтому я проектирую ЛВС для людей, которые хотят отдохнуть и поиграть в компьютерные игры по локальной сети. Но для эффективной работы процесса все сегменты сети должны быть одним целым механизмом, который находиться в постоянном развитии. Цель этой курсовой работы объединить компьютеры клуба, в одну информационно вычислительную сеть.

1. Технико-экономическое обоснование разработки вычислительной сети

1.1. Анализ предметной области

Компьютерный клуб работает с посетителями разных специальностей и возрастов, именно для них в клубе должны быть все средства установленные их потребностей, а также средства для управления рабочим процессом, основная нагрузка здесь будет внутренней, а на внешние каналы будет поступать информация по запросу посетителей в небольшом информационном количестве.

1.2 Цель создания вычислительной сети

Основными целями проектирования ЛВС, являются:

1) совместная обработка информации

2) совместное использование файлов

3) централизованное управление компьютерами

4) контроль за доступом к информации

5) централизованное резервное копирование всех данных

6) совместный доступ в Интернет

1.3. Функции пользователя в сети

В моей сети будут работать многие люди из разных подразделений и с разными ресурсами. Для этого я разделил всех пользователей на категории доступа: общую, специальную и полную.

1) общий доступ присваивается всем посетителям, которые будут использовать ресурсы непосредственно связанные с работой на компьютере;

2) специальный доступ присваивается пользователям, которые следят за процессом работы посетителей. Им разрешён доступ только к специальным ресурсам конкретного назначения;

3) полный доступ присваивается администратору и обслуживающему персоналу, которым доступны все сетевые ресурсы.

2. Выбор конфигурации вычислительной сети

Оценка вариантов архитектуры ВС производится с системных позиций по основным критериям:

1) быстродействие

2) надёжность

3) стоимость

4) информационная безопасность

По этим критериям и будет выбрана подходящая конфигурация

Таблица 1. Конфигурация

Компонент

| Реализация

|

| Топология

| Звезда

|

| Тип сети

| Fast Ethernet

|

| Линия связи

| Витая пара 100Base TX

|

| Сетевые адаптеры

| 100BaseTX

|

| Ретрансляторы

| Switch

|

Управление совместным использованием ресурсов

| Сеть на основе технологии Client-Server, централизованное управление ресурсами

|

| Совместное использование периферийных устройств

| Сетевой принтер, управление очередью с помощью ПО сервера

|

| Поддерживаемые приложения

|

E-mail, SQL Server 2000, Факсы

|

Такая конфигурация отвечает всем требованиям и подходит для моей сети. Быстродействия хватит, пока сеть не будет включать очень большое количество рабочих станций, при увеличении рабочих станций сеть не надо полностью менять, а только заменить или добавить некоторые компоненты. Здесь используется топология звезда, в которой каждый компьютер через специальный сетевой адаптер подключается отдельным кабелем к объеденяещему устройству. За счет этого обеспечивается защита от разрыва кабеля, т.е. если кабель рабочей станции будет поврежден, это не приведет к выходу из строя всего сегмента сети, что обеспечивает надежность всей сети. В данном случае используется недорогой кабель типа витая пара.

3 Проектирование структурной схемы вычислительной сети

3.1 Разработка структурной схемы ЛВС

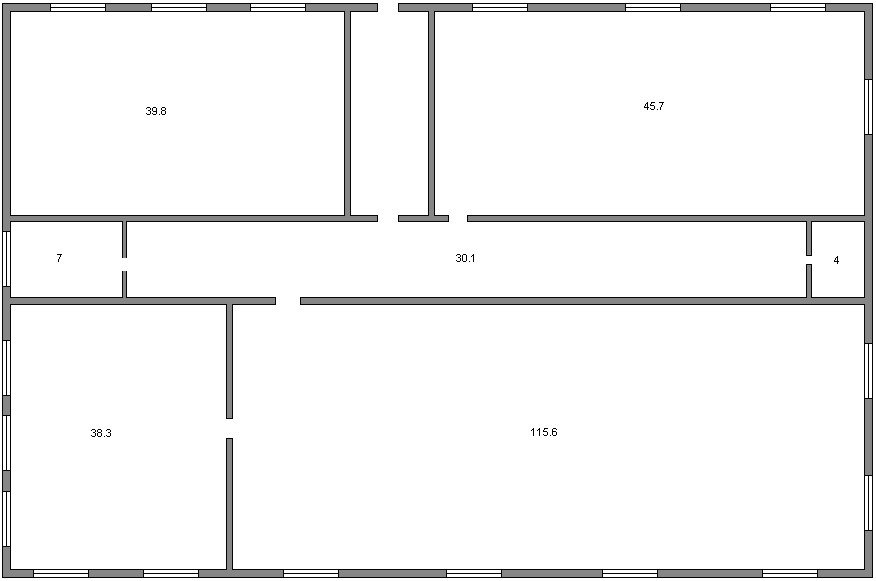

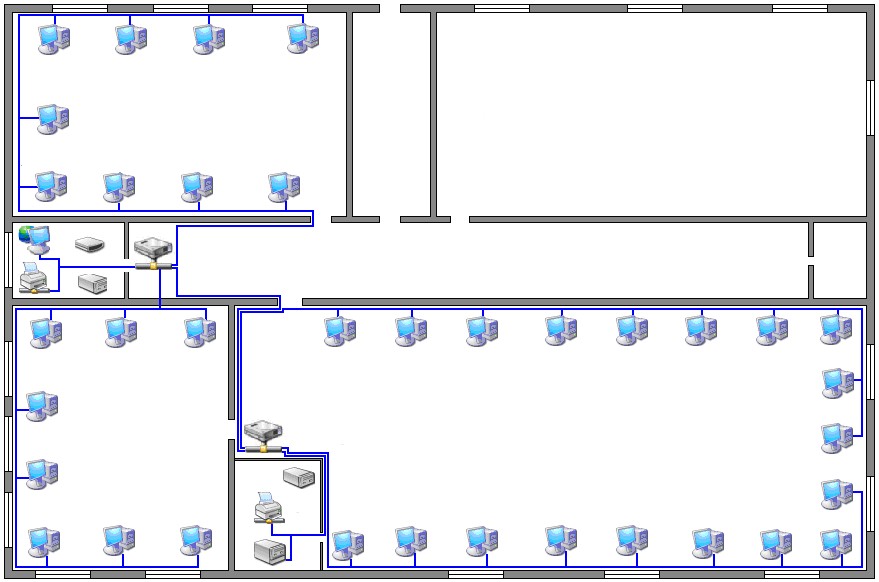

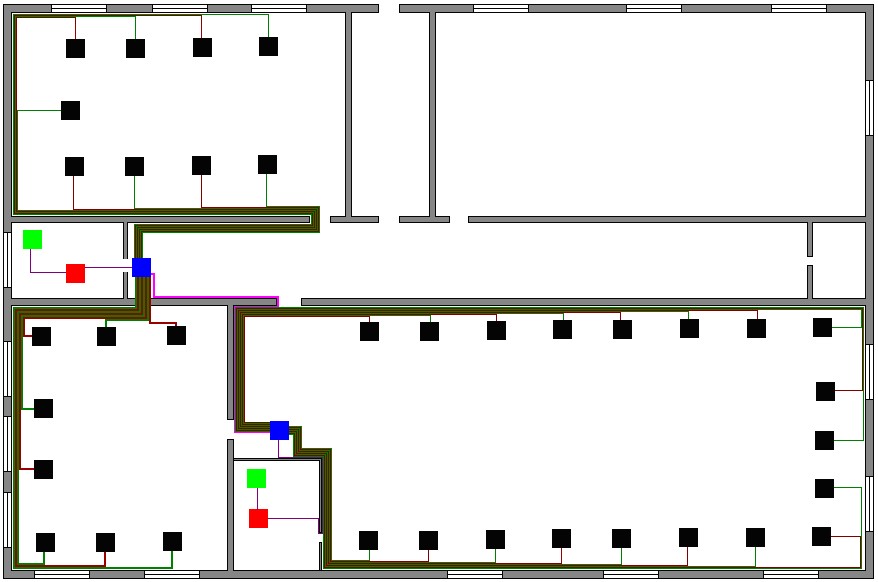

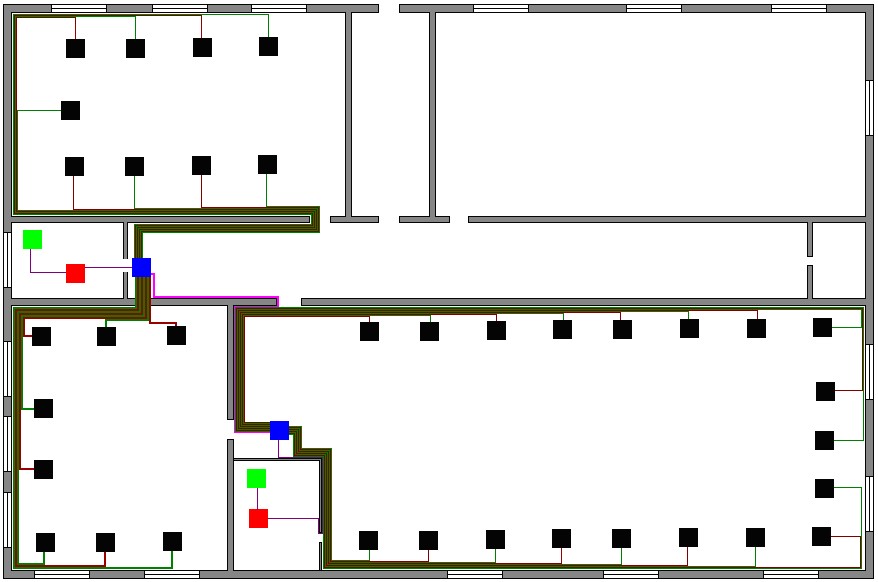

План помещения представлен в Приложении А, а план расположения рабочих мест показан в Приложении Б

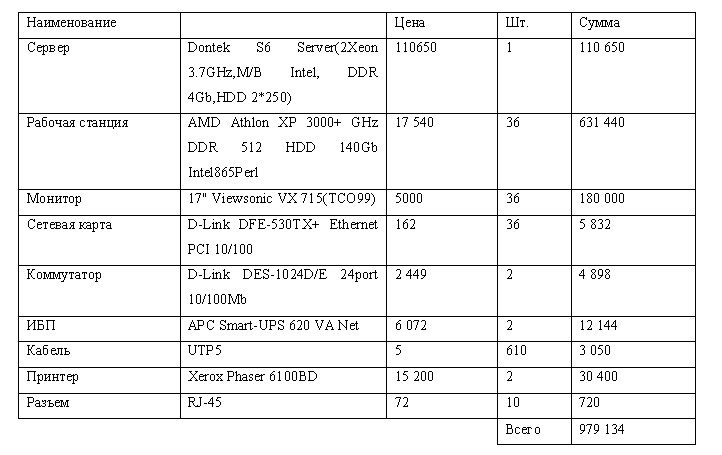

3.2 Выбор сетевых компонентов

При выборе сетевых компонентов я использовал каталог цен на компьютеры и комплектующие. Выбранные устройства представлены ниже:

1. Физические устройства

a) рабочие станции. Я использую на базе AMD с процессорами Athlon с тактовой частотой 3000+ ГГц;

b) серверные станции. На них я не экономил и выбрал самый дорогой;

c) коммутаторы. Для одной комнаты я взял коммутатор с 24-мя портами, а для другой – 16-ти портовый;

d) сетевые принтеры. Я выбрал принтеры со встроенным сетевым адаптером и высокой скоростью печати;

e) сетевые адаптеры. Сетевые адаптеры я выбрал со скоростью 10/100 Mbit/s.

2. Программное обеспечение

а) ОС сервера. Из всех сетевых ОС я выбрал Windows Server 2003, которая является самой популярной в России.

b) ОС рабочей станции. Для работы пользователей, я выбрал Windows XP SP1.

3.3 Схемы прокладки кабеля

В данном помещении используется внутренняя и внешняя прокладка кабеля. Внутренняя прокладка осуществляется в коридоре внутри потолка под коммутационными панелями. Внешняя проводка проводится в самих комнатах с помощью коробов из пластика в 10 см над плинтусом. Огибание кабеля рядом с дверьми делается с помощью желоба.

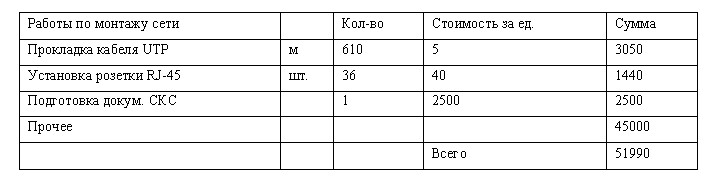

Схема прокладки кабеля представлена в Приложении В и стоимость монтажных работ приведены в Приложении Г

3.4 Спецификация ЛВС

Спецификации сетевого оборудования и программного обеспечения представлены в Приложении Д

4 Планирование информационной безопасности

4.1 Анализ угроз информационной безопасности

• воровство или вандализм;

• форс-мажорные обстоятельства;

• отказы источников питания и скачки напряжения;

• ошибки при передаче информации;

• сбои программного обеспечения;

• ошибки пользователя.

4.2 Методы защиты информации

1. При воровстве или вандализме нужно:

а) устанавливать бездисковые компьютеры;

б) ограничить доступ паролями и ключами активации, затем информацию нужно зашифровать;

в) установить антивирусы на все рабочие станции и особенно на сервер.

2. Поскольку возможны форс-мажорные обстоятельства то следует использовать кабель, в котором волокна могут располагаться в одной или нескольких термопластиковых трубках, заполненных водоотталкивающим и огнеупорным составом.

3. Для предотвращения повреждения оборудования и потери информации, из-за скачков напряжения в сети, в сети используется источники бесперебойного питания.

4. Для исправления ошибок при передаче информации используют избыточное кодирование и передачу контрольных сумм.

5. При сбоях программного обеспечения нужно обратить особое внимание на настройку сервера и механизм выполнения транзакций.

6. Для того чтобы уменьшить число ошибок пользователей нужно ограничить доступ и проводить обучение пользователей.

4.3 Права доступа пользователей

Таблица 2. Перечень функций пользователей и прав доступа

| Название группы

| Внутренние ресурсы

| Уровни доступа к внутренним ресурсам

|

| Посетители

| Специальные каталоги и папки для посетителей

| Просмотр объектов

|

| Обслуживающий персонал

| Все сетевые ресурсы

| Полный доступ ко всем ресурсам

|

| Сотрудники клуба

| Доступ ко всей информации

| Ограничение доступа к папкам

|

| Администратор

| Все сетевые ресурсы

| Права администратора в каталогах, в том числе изменение уровня и прав доступа

|

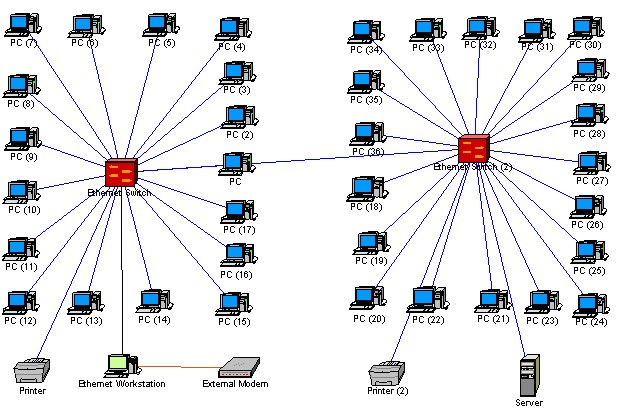

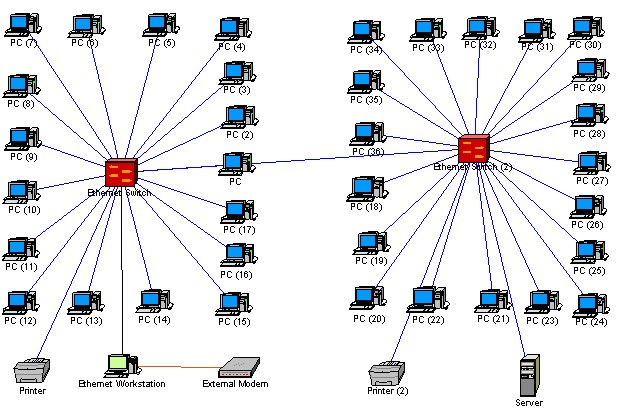

5 Моделирование сети

Для моделирования сети я использовал программу Net Cracker Professional. Смоделированная сеть представлена в Приложении Е

6 Теоретико-расчетная часть

Расчет суммы затрат на разработку: внедрение и эксплуатацию вычислительной сети, затраты на внедрение вычислительной сети должны рассчитываться по следующей формуле:

K = Као + Кпо + Кпл + Кмн +Кпп (1)

где

Као - стоимость аппаратного обеспечения ВС;

Кпо - стоимость программного обеспечения ВС;

Кпд - стоимость дополнительных площадей;

Кмн - единовременные затраты на наладку, монтаж и пуск ВС;

Кпп - предпроизводственные затраты (на научно - исследовательские, опытно - конструкторские работы подготовку и освоение производства).

K= 1 144 340 + 146 271 + 0 + 54 220 + 0= 1 344 831

7 Перспективы развития

В будущем нужно будет обменять старые компьютеры на новые или увеличить их, то при выбранной конфигурации, нужно только поменять коммутаторы или добавить. При моделировании видно, что соединение в 100 Мбит/сек, используется не на всю мощность, что позволяет развивать и увеличивать сеть, не задумываясь о скорости передачи.

Заключение

В процессе создания курсовой работы я улучшил свои знания по предмету Информационные сети. В данной курсовой работе была создана модель ЛВС для компьютерного клуба. Я постарался создать максимально эффективную ЛВС при разумных первоначальных денежных вложениях.

В курсовой работе отражена как практическая, так и экономическая эффективность создания предложенной ЛВС. То есть подборка наиболее подходящего оборудования и программного обеспечения обеспечивающего оптимальную работу ЛВС.

Список литературы

1. www.iXBT.com

2. www.rationet.ru

3. Кулаков Ю.А, Луцкий Г.М. Компьютерные сети. Учебное пособие 1998

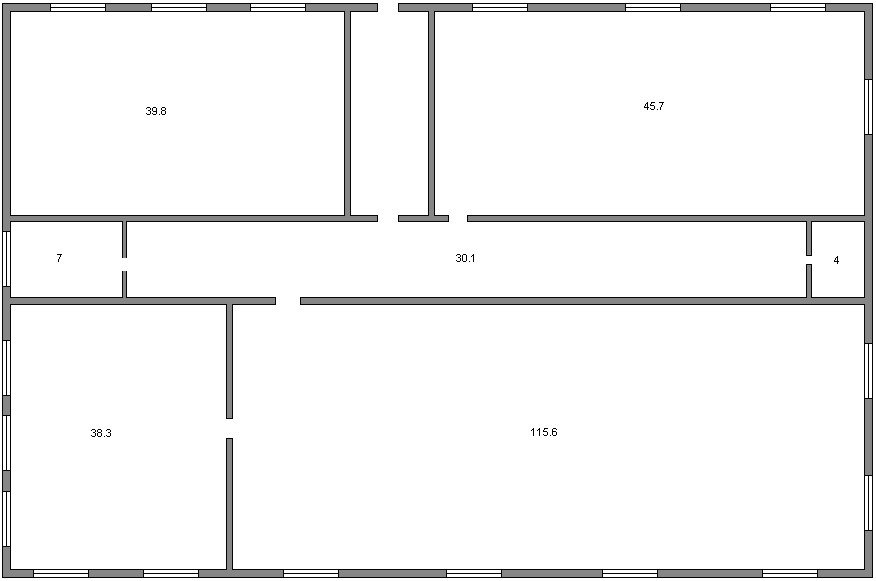

Приложение А

План помещения

Рисунок Б.1. Схема помещения компьютерного клуба

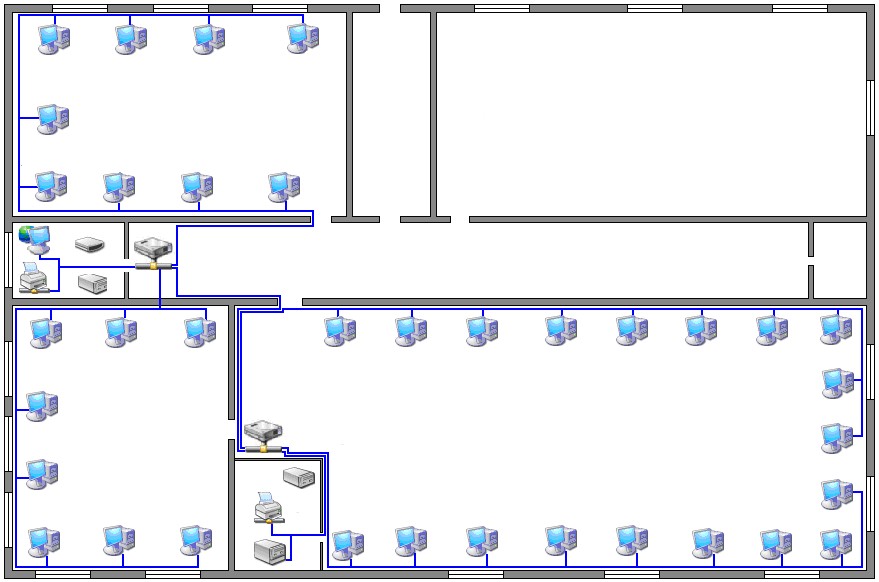

Приложение Б

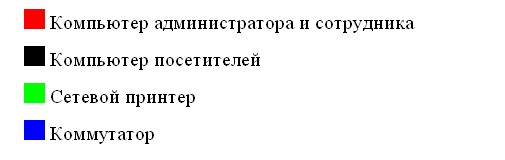

План расположения рабочих мест

Рисунок В.1. Схема расположения рабочих мест в компьютерном клубе

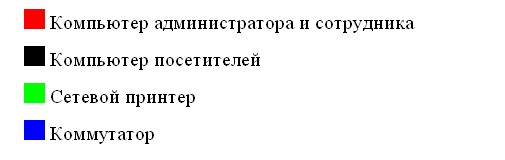

Условные обозначения

Приложение В

Схема прокладки кабеля

Рисунок Г.1. Схема прокладки кабеля

Условные обозначения

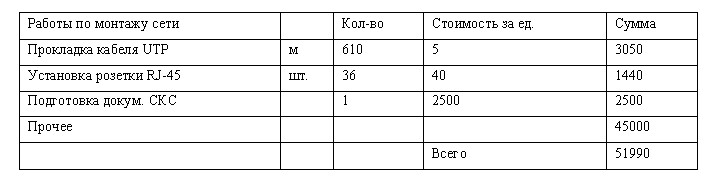

Приложение Г

Стоимость монтажных работ

Таблица Д.1. Стоимость монтажных работ.

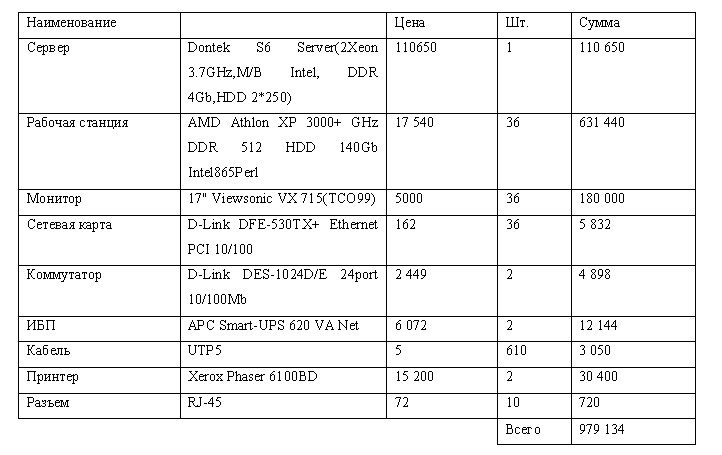

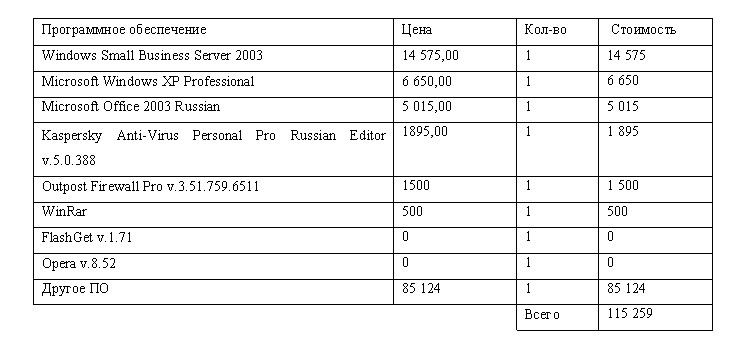

Приложение Д

Спецификация ЛВС

Таблица Е.1. Спецификация сетевого оборудования

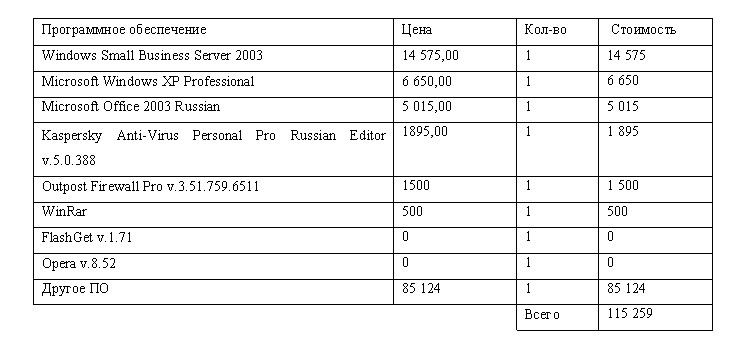

Таблица Е.2. Спецификация программного обеспечения

Приложение Е

Смоделированная сеть

Рисунок Ж.1. Смоделированная сеть в компьютерном клубе

Надіслано учителем інформатики Міжнародного ліцею "Гранд" Чебаном Л.І.

Матеріали з інформатики за 11 клас скачати, конспект з інформатики, підручники та книги скачати безкоштовно, шкільна програма онлайн

Предмети > Інформатика > Інформатика 11 клас > Види, основні характеристики комп'ютерних мереж > Види, основні характеристики комп'ютерних мереж. Реферати

|